A partir de un fichero de captura de tráfico en la red se determinará cierta información que aparece en la misma. Pare ello se necesita generar tráfico para poder obtener un fichero con información capturada. En primer lugar se iniciará el monitor de red y se realizarán las siguientes acciones para generar tráfico:

Conéctate con el navegador a http://www.ua.es

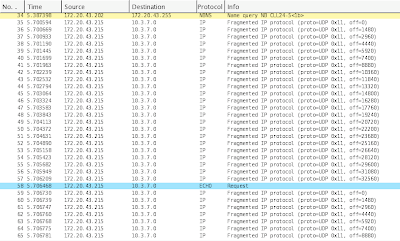

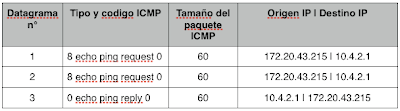

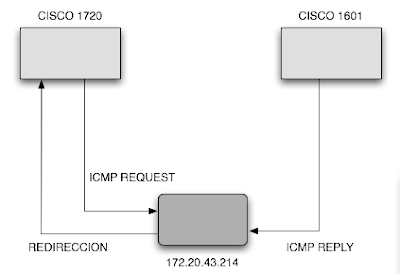

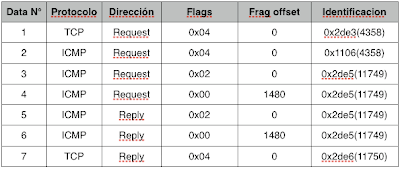

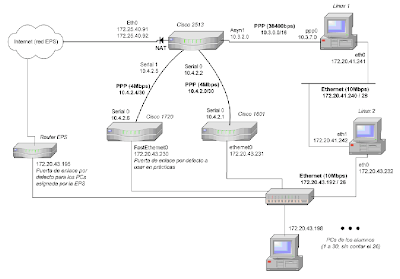

Desde la ventana de MSDOS ejecuta el comando ping 172.20.43.230 que permite comprobar la conectividad en red de una máquina remota.

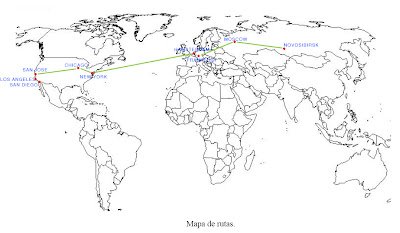

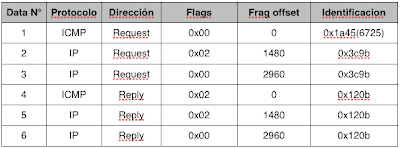

En la misma ventana ejecutamos ahora el comando tracert 193.145.233.8 que es muy útil para visualizar los saltos que recorren paquetes IP hasta que llegan a su destino.

Por último, introducimos la palabra “aula24” en el buscador GOOGLE.

A continuación, una vez paralizada la captura de datos, guárdala con el nombre LAB24_P2.cap.

Con la captura anterior, debes responder a las siguientes cuestiones:

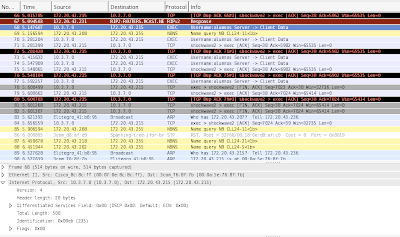

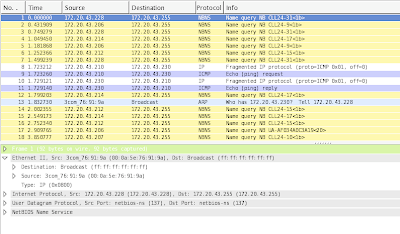

2.a Calcula el porcentaje de tramas Ethernet de difusión existentes en la captura. (tramas de difusión/tramas totales *100).

eth.dst == FF:FF:FF:FF:FF:FF

paquetes 510 displayed 311

entonces: 311/510 * 100 = 60,98%

2.b Calcula el porcentaje de paquetes IP existentes en la captura.

Ip

paquetes 510 displayed 458

entonces: 458/510 * 100 = 89,90%

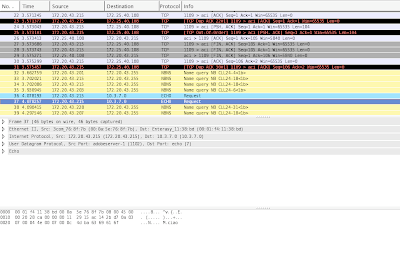

2.c Calcula el porcentaje de paquetes IP enviados por la máquina del alumno.

ip.src == 172.20.43.214

paquetes 510 displayed 169

entonces: 169/510 * 100 = 33,14%

2.d Indica el número de los paquetes IP que contengan la cadena “abcd” en su interior. ¿Qué aplicación ha podido generar esos datos? (Visualiza el campo “Protocol”)

0 (tracert)

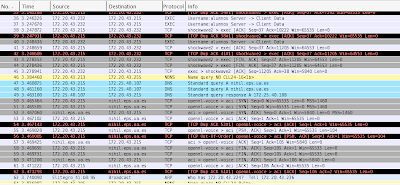

2.e Localiza los paquetes que tengan el campo de la cabecera IP “TTL” igual a 1. ¿Cuántos aparecen? ¿Qué aplicación puede haberlos generado? (Visualiza el campo “Protocol”)

el filtro es:ip.ttl == 1

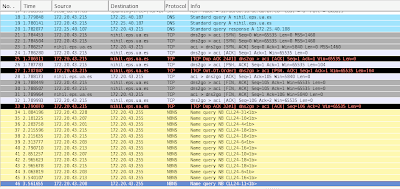

2.f Determina en cuantos paquetes aparece la cadena “aula24”. ¿A qué aplicación están asociados?

el filtro es:ip contains “aula24”

2 paquetes, Google